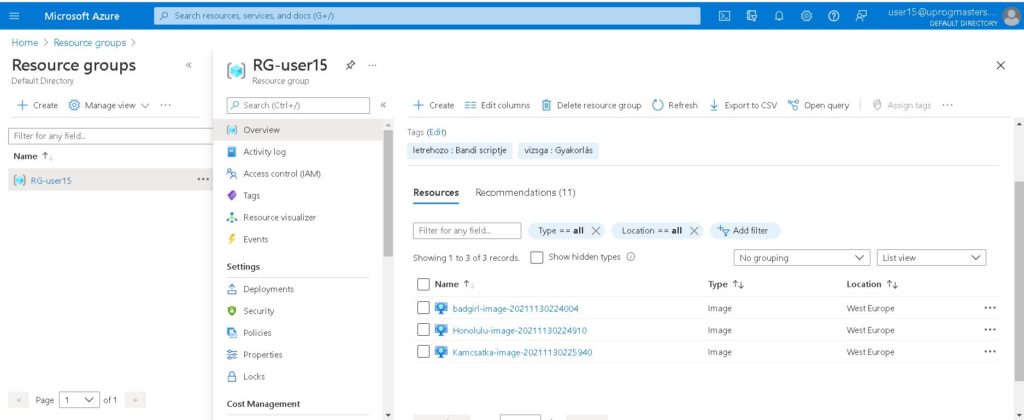

Home > Resourche Group > ott belépni a saját csoportba > ott középen fent: + Create > keresősáv: Microsoft Windows 10 > Create; size: legolcsóbb; inbound ports: http, https, rdp > Create

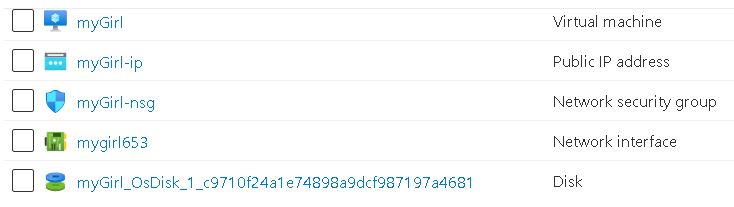

Négy erőforrás jön létre: a virtuális gép; publikus IP cím; nsg: a Network Security Gruop; a Network Interface: az a NIC, a hálózati kártya; disk

(Szerver létrehozása hasonlósan történik, ott a Windows Server 2019 Datacenter-ből kell választani. A core szerverek GUI nélküliek, keveseb tárhelyet foglalnak, csak parancssorból irányíthatóak.)

A számítógépet két tűzfal védi. A .nsg erőforrásban (network secutity gropu) > bal oldali oszlop: inbound security rules > utána fent: + Add: kijelölni ICMP; az RDP engedélyezése a számítógép létrehozásánál alapból engedélyezve van, különben nem tudnánk elérni a gépet, a portja: 3389;

A virtuális gép belső tűzfalán is engedélyezni kell. Elindítjuk a virtuális gépet (klikk a nevére, majd start); a saját fizikai gépen elindítani a ‘távoli asztali kapcsolat’-ot IP számmal, felhasználónévvel, jelszóval. A virtuális gép ablakában: start menű > beír: firewall > inbound rules > ICMPv4 > enable rule. Innentől pingelhető a számítógép.

Kapcsolat létesítése Powershellen keresztül a fizikai gépről: először mindkét gépen a Powershell ablakban (rendszergazdai indítással) beírjuk a másig gép IP számát a következő scripttel:

$IPnumber = Read-Host -prompt "Írja be az IP számot!"

Set-Item WSMan:\localhost\Client\TrustedHosts -Value "$IPnumber" -Force -Concatenate

Get-Item WSMan:\localhost\Client\TrustedHostsFogalmak: a WinRM (Windows Remote Management – Rendszerfelügyeleti webszolgáltatás egy szoilgáltatás (service), a protokollja pedig a WSMan (Web Services Management) A WSMan továbbá egy ‘meghajtó’ is a Powershellben. További meghajtók kilistázása: Get-PSDrive.

A WSMan tehát tkp. egy meghajtó a Powershellben, pl. Set-Location wsman: paranccsal be tudunk lépni. Ehhez először a services-ben el kell indítani a WinRM szolgáltatást. Powershellből a (get-service winrm).start() paranccsal. Ez egy könyvtárstrukturát tartalmaz, aminek a Get-Item WSMan:\localhost\Client\TrustedHosts fájlja tartalmazza a megbízható hostok IP számait. A távoli számítógép nsg erőforrásában engedélyezni kell az 5985-ös portot a WinRM számára, s ugyanígy a tűzfalán is. A következő scripttel tudunk belépni a fizikai gépről:

$IPnumber = Read-Host -prompt "az IP szám"

$userName = Read-Host -promt "Felhasználónév"

New-PSSession -ComputerName $IPnumber -Credential $userName

Get-Pssession | Format-Table

Write-Host "belépés a sessionba: Enter-PSSession <session numberje>"Máshogy:

$IPnumber = Read-Host -prompt "Kérem az IP számot"

$username = Read-Host -prompt "Kérem a felhasználónevet!"

$password = Read-Host -prompt "Kérem a jelszót" -AsSecureString

$myCredential = New-Object System.Management.Automation.PSCredential ($username, $password)

New-PSSession -ComputerName $IPnumber -Credential $myCredential

Get-Pssession | Format-Table

Write-Host "belépés a sessionba: Enter-PSSession <session numberje>"Ekkor a Powershellben ilyen prompt jelenik meg:

[a távoli gép IP száma]: PS C:\Users\felhasználónév\Documents>; kilépés az exit paranccsal.

Parancs futtatása Invoke-Command utasítással. Ez most a távoli gép biosának a gyártóját kérdezi le.

$IPnumber = Read-Host -prompt "az IP szám"

$userName = Read-Host -promt "Felhasználónév"

Invoke-Command -ComputerName $IPnumber -Credential $userName -ScriptBlock { Get-Computerinfo }Érdekesség: Létrehoztam egy virtuális gépet Dél-Ausztráliában, majd tracert-tel ellenőriztem az oda vezető utat. Az Azure globális kábelhálózatának a térképe itt található: infrastructuremap.microsoft.com/explore. A következő állomások váltak láthatóvá a 31 ugrás során:

6 16 ms 18 ms 19 ms vodafonehungary.bud01-96cbe-1a.ntwk.msn.net [104.44.198.107] – Bp

7 17 ms 24 ms 18 ms 104.44.230.243 – ?

8 264 ms 261 ms 272 ms be-150-0.ibr03.vie.ntwk.msn.net [104.44.11.101] – Bécs

9 262 ms 262 ms 260 ms be-3-0.ibr02.mrs20.ntwk.msn.net [104.44.7.49] – Marseille

10 260 ms 265 ms 262 ms be-5-0.ibr01.zrh20.ntwk.msn.net [104.44.19.6] – Zurich

11 261 ms 261 ms 266 ms be-8-0.ibr01.gva20.ntwk.msn.net [104.44.19.35] – Geneva

12 264 ms 264 ms 265 ms be-7-0.ibr01.mrs21.ntwk.msn.net [104.44.29.68] – Marseille

13 266 ms 261 ms 268 ms be-21-0.ibr01.mrs20.ntwk.msn.net [104.44.28.163] – Marseille

14 263 ms 263 ms 263 ms be-19-0.ibr01.sin30.ntwk.msn.net [104.44.28.184] – Singapore

15 270 ms 277 ms 264 ms be-17-0.ibr01.sg3.ntwk.msn.net [104.44.28.36] – Singapore

16 262 ms 262 ms 267 ms be-12-0.ibr01.per01.ntwk.msn.net [104.44.19.137] – Perth

17 264 ms 264 ms 262 ms be-4-0.ibr01.mel01.ntwk.msn.net [104.44.19.156] – Melbourne

18 260 ms 262 ms 261 ms ae102-0.icr02.mel01.ntwk.msn.net [104.44.11.152] – Melbourne

Azaz a jel Marseilleből ment Singapore-on át az ausztál Perth-be tengeralatti kábeleken. A Melbourne utáni routerek esetében request timed out következett be.

Webszerver microsoftul: IIS

Widows Server 2019 Datacenter létrehozása (testkérdés: min. ram: 521 Byte); belépve: Servere Manager – a Microsoft GUI felülete A szerver ROLE (szerepeket) tölt be > Add roles and features > Role-based or feature-based installation. Először Web szervert telepítünk, a neve a Microsoftnál: IIS – Internet Information Services; egyéb dependency-ket is hozzá akar adni > install; weboldal megtekintése belső böngészőben: http://localhost/; az .nsg csoportban engedélyezni kell a 80 és 443 portokat. A tűzfal elvileg engedélyezi a IIS webszerver létrejöttekor. A weboldal gyökérkönyvtára: C:\inetpub\wwwroot (inetpub = ‘internet publishing’)

Active directory

Active Directory Domain Services role installálása; Server Manager > manage > add :Active Directory Domain Services; ezután kéri: ‘promote this server to a domain cotroller’ > először egy erdőt kell létrehozni, hiszen még nincs se erdő, se domain-ek; a domain név legyen két tagú, a tld ne legyen olyan végződés, ami létezik a neten: pl IslandOfPleasure.yeah; Az AD a gépek között névfeloldással működik, így automatikusan létre fog hozni egy DNS szervert is.

Két fontos GUI a start menűből: Active Directory Users and Computers, ill. Group Policy Management.

Az IslandOfPleasure.yeah domain alatt hozzunk létre három új organization unit-ot: IoPusers;IoPcomputers;IoPgroups; az IoPusers alatt hozzunk létre egy új felhasználót: Örvendező Teréz: terez.orvendezo; a logon neve ez lesz: terez.orvendezo@IslandOfPleasure.yeah; thisPc > properties > remote settings > select user > hozzáadni; továbbá: AD > Örvendező Teréz > properties > member of > hoozáadni a Domain Guests csoporthoz. Ekkor be tud lépni a távoli asztali kapcsolat protokollal.

Password Policy készítése

Strat menű > Group Policy Management > Forest > Domains > IslandOfPleasure.yeah > Group Policy Object > new > létrehoz pl. PasswordPolicy > edit > Computer configuration > Policies > Windows settings > Security Settings > Account Policies > Password Policy

A policy-k frissítése pullal történik 90-120 percenként, így a command line-ből tudjuk force-olni: gupdate /force

Ezután a Group Policy Managementben vissza kell menni a domeinhez: IslandOfPleasure.yeah, jobb egér: Link an existing GPO – ezzel hozzálinkeljük az új policy-t a domain-hez.