Trauma és neofrázia – a hangsoreloszlások egy számítógépes vizsgálata Csontváry Kosztka Tivadar Önéletrajz c. művében

Neofrázia (neologizmus) – újszerű szóalkotás, aminek eredetileg csak az alkotója számára van jelentése. Gyakori haszálata a skizofrénia egyik tünete is lehet.

ABSZTRAKT: A blogger egy számítógépes programmal vizsgálta meg Csontváry Önéletrajz c. írásában a ‘napút‘ kifejezés (neofrázia) első előfordulásának pár szavas környezetét, s abban a hangsoreloszlások mintázatát. Ezt követően a program végig fésülte a szöveget, s kiszűrte azokat a helyeket, ahol a hangsoreloszlásokban ugyanez a mintázat a legerőteljesebben tűnt fel. Ezzel a szöveg 6 %-át kaptuk vissza, s meglepő módon ezekben a töredékekben azoknak a traumáknak a leírását olvashatjuk, amelyek meghatározták Csontváry pályáját és életművét, s kiolvashatjuk belőlük a festő – jungi értelemben vett -individualizációs folyamatának az egyes állomásait.

Egy kattintás ide a folytatáshoz….Neofráziák detektálása egy hangsoreloszlások mintázatát vizsgáló rekurzív módszer segítségével Orbán Viktor beszédeiben

Egy számítógépes programot mutatunk be, ami képes kiszűrni a hangsoreloszlások mintázata alapján OV beszédeiből a teljes szövegnek – töredékek formájában – azt a nagyjából 5 %-át, amelyben a beszédben felbukkanó neofráziák találhatóak. A program által használt algoritmus egyben felhívja a figyelmet arra, hogy a neofráziákat használó személy beszédében a neofráziák környékén megváltozik a hangsoreloszlás, s ez a változás már egy egyszerű hangzóstatisztikát figyelő algoritmussal kimutaható.

Egy kattintás ide a folytatáshoz….Novák Antal ‘titkos jegyei’ Kosztolányi Dezső Aranysárkány c. regényében

A ‘titkos jegyek’

Kosztolányi Dezső Aranysárkány c. regényében a főszereplő Novák Antal, aki matematikát és fizikát tanít a gimnáziumában, a tanulók feleleteire adott érdemjegyeket egy saját használatú titkos kóddal jegyzi be a tanári zsebkönyvébe. Ez a kód viszonylag egyszerű, s a regényben két helyen történik rá utalás:

Egy kattintás ide a folytatáshoz….„Novák Antal titkos jegyeket írt – mindig csak vonalakat, melyek egyenesnek látszottak, de kettest, hármast, négyest jelentettek aszerint, hogy a négyszög melyik sarkába helyezte el”

„Novák titkos jegyekkel ír. Mindig egy vonalat. Fönn a vonal a négyzet jobbszélén egyes, a balszélén kettes, lenn jobbról hármas, balról négyes”

Standard gyertyák Kosztolányi Dezső Aranysárkány c. regénye univerzumában

„Too much wine and too much song

Wonder how I got along”

Terry Jacks – Seasons in the Sun

A standard gyertyák fogalma a csillagászatban

A csillagászatban standard gyertyának nevezik a szupernóva robbanásokat, mivel a fényerejük mindig ugyanakkora, így bárhol is következik be a robbanásuk az univerzumban, a látszólagos fényerejükből ki lehet számolni a távolságukat, abból pedig – összevetve azt a fényük spektroszkópos elemzésével – következtetni lehet az univerzum szerkezetére. S ezeknek a standard gyertyáknak a megfigyelésével jutottak a kozmológusok arra a felismerésre, hogy az univerzum gyorsulva tágul.

Kosztolányi Dezső Aranysárkány c. regényének a szövegében egy ilyen standard gyertya a ‘bélyeg’ szótő, ugyanis valahányszor feltűnik, ott a regényben olyan összefüggésekre derül fény, amelyek mintegy leírják az Aranysárkány ‘univerzumának a szerkezetét’ – ami egyben a szerzője személyiségének a lenyomata is a regényben.

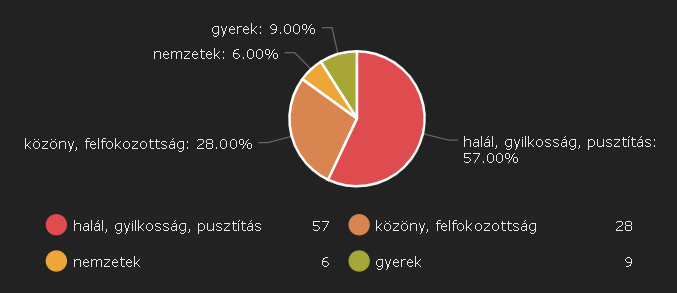

Egy kattintás ide a folytatáshoz….A ‘bélyeg’ morféma előfordulásaihoz kapcsolódó fogalmak Kosztolányi Dezső szövegeiben

‘és elsiklik minden illúzió, minden hazugság és bolondság’

Kosztolányi Dezső – a Magyar Elektronikus Könyvtárban online elérhető műveiből álló ‘elektronikus’ – szövegkorpuszában a ‘bélyeg’ morféma több mint 70-szer fordul elő, s ha megvizsgáljuk az előfordulások közvetlen szövegkörnyezetét, akkor minden egyes esetben találunk egy-egy szót, amelyek jelentése az alábbi fogalomkörök egyikébe esik:

- halál, pusztulás, háború, vér, gyilkosság, öngyilkosság, fizikai bántalmazás fogalomköre

- az érdeklődés vagy annak hiányával kapcsolatos fogalmak, ill. azok fokozatai (közöny, érdeklődés, intenzív érdeklődés, szenvedély, gúny, harag, gyűlölet, bosszú)

- nemzetek valamilyen ‘dolgainak’ a felsorolása (népnév, pénznem, nyelv)

- gyerekkor

A Netflix latinsága: Az Álmosvölgy legendája (Sleepy Hollow, 1999)

Egy kés és egy döglött varjú

Az Álmosvölgy legendája (Sleepy Hollow) egy gótikus-horror detektívfilm a Netflixen, amely 1799-ben játszódik Amerikában, s képsoraival és díszleteivel a szépen illusztrált mesekönyvek látványvilágát idézi. A történetben egy – a felvilágosodás eszméit magáénak valló – fiatal nyomozó, Ichabod Crane (Johnny Depp) érkezik New York-ból a távoli Álmosvölgybe, ahol a jelentések szerint egy fej nélküli lovas gyilkolja sorra az áldozatait. A felvilágosult nyomozó természetesen nem hisz a babonás beszámolóknak, mígnem maga is találkozik a fej nélküli lovassal, s kardsérülést is szenved tőle.

Egy kattintás ide a folytatáshoz….Hiller István latinul szólalt fel a Parlamentben

Hiller István napirend előtti felszólalása ‘Quousque? – Meddig?’ címmel hangzott el 2023 február 27-én. A felszólalás szövege az mszp.hu oldal kivonatos átiratában (archivált), a videó pedig a parlament.hu oldalon található, ill. egy YouTube mentése itt.

Egy kattintás ide a folytatáshoz….A TOR (The Onion Router) network működése

A probléma

Az internet működése a TCP/IP protokollon alapul, ami azt jelenti, hogy a felhasználó számítógépétől a szerverig (és vissza) az üzenetek forgalomirányító routereken keresztül haladnak, amihez az szükséges, hogy minden router lássa a feladó és a célállomás IP címét, még akkor is, ha a csomag tartalmát https protokoll titkosítja. Azaz, ha valaki elfogja az üzenetet, vagy maga az internet szolgáltató figyeli, akkor az üzenet feladójának és címzettjének az IP címét ismerni fogja, így tudni fogja, hogy ki és milyen oldalakat látogatott meg. Erre kínál egy megoldást a TOR.

Egy kattintás ide a folytatáshoz….Ausztrál TOR csomópontok elnevezéseinek csoportosítása

Az előző posztomban – Magyarországi TOR csomópontok üzemeltetőinek pszichológiai profilozása az egyes csomópontok elnevezése alapján – a magyarországi TOR csomópontok elnevezéseit illetően mutattam ki egy mintázatot, s próbáltam értelmezni. A világszerte megtalálható mintegy 6000 csomópontból 38 található Magyarországon, így csak egy nagyon kicsi mintát vizsgáltam meg, ami téves következtetések levonásához is vezethet. Ezért ebben a posztomban az Ausztráliában található TOR csomópontok elnevezését vizsgálom meg, hogy vajon kimutatható-e hasonló mintázat.

Egy kattintás ide a folytatáshoz….